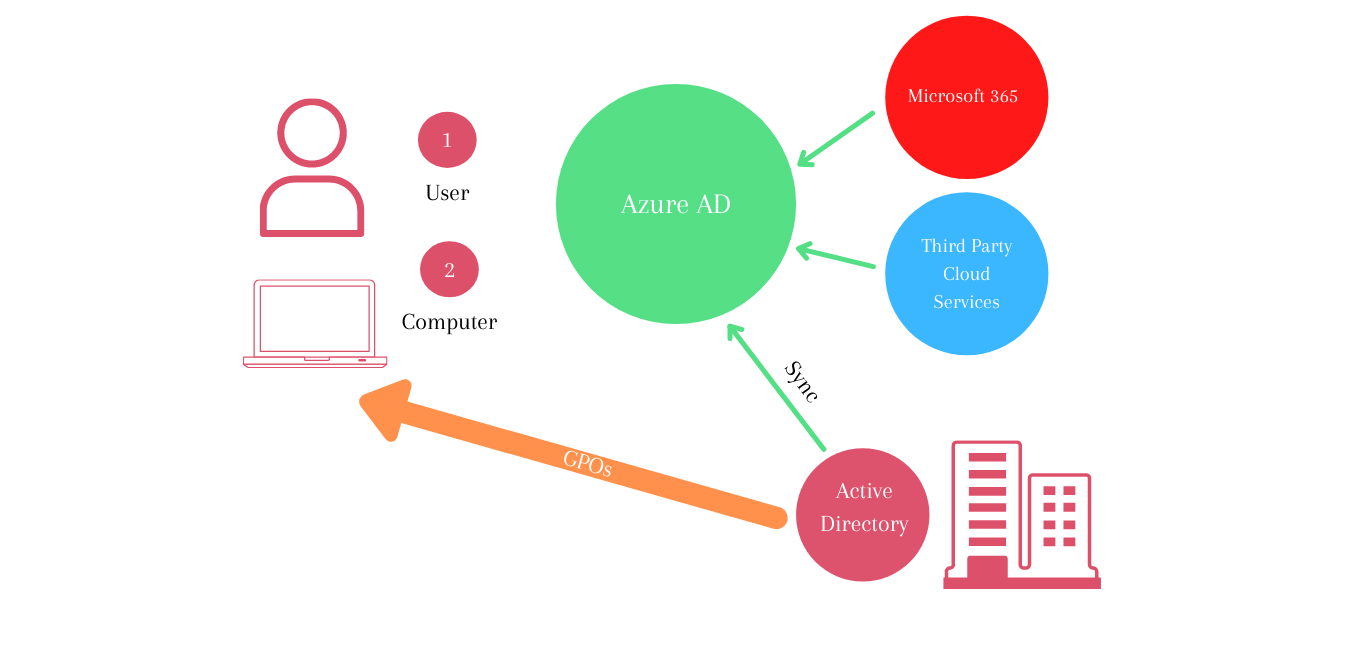

Für die Authentifizierung von Microsoft Technologien nutzen Unternehmen seit Jahren Active Directory um Benutzer, Computer und andere Objekte zu verwalten und mit Berechtigungen zu versehen.

In der heutigen Digitalisierungswelt, in der immer mehr Cloud Services verwendet werden, musste eine neue Lösung her.

Microsoft hat mit der Einführung von Microsoft Azure und Office 365 (heißt jetzt Microsoft 365) auch Azure AD eingeführt.

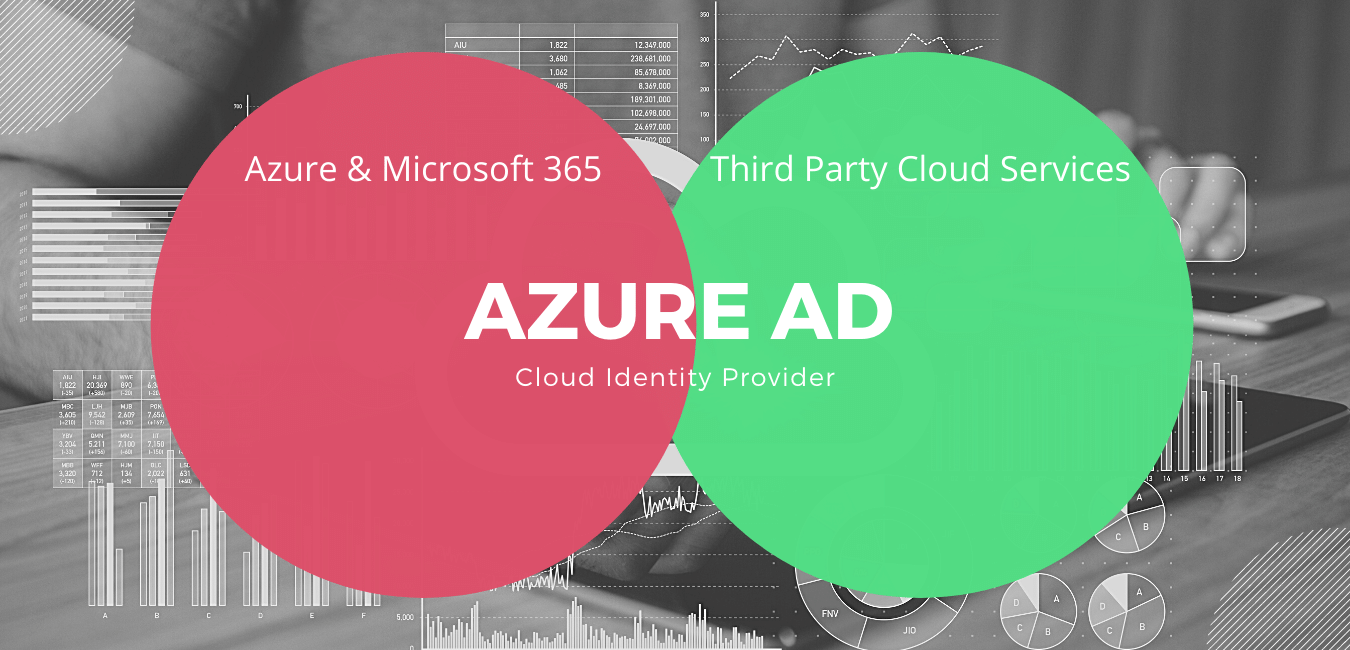

Azure AD ist quasi das Gegenstück zu Active Directory und verwendet moderne Authentifizierung Methoden wie Oauth2.

Somit kann Azure AD verwendet werden, sowohl um Ressourcen in Microsoft 365 zu nutzen, als auch Zugriffe auf Third Party Cloud Anwendungen zu gewähren, wenn es diese unterstützen.

Der Vorteil ist, dass Sie nur einen Verzeichnisdienst, nämlich Azure AD pflegen müssen.

Microsoft erlaubt die Synchronisation der Objekte aus dem Active Directoy nach Azure AD - dazu aber später mehr.

Lassen Sie uns gemeinsam anschauen, wie auch Sie Azure AD effizient in Ihren Unternehmen verwenden.

Lernen Sie auch, wie Sie ein bestehenden Azure AD absichern bzw. verbessern.

IT-Trainer

Aleksej Kusnir

Hi, ich bin IT-Berater & Trainer für Microsoft Technologien seit über 15 Jahren. Dieses Wissen aus der Praxis gebe ich gerne in Blogs, Artikel und Schulungen weiter.

Was ist Azure AD?

Azure AD ist ein Identitiy Provider (IP).

Sprich, so wie im Active Directory werden Objekte wie Benutzer, Computer, Gruppen usw. im Azure AD erstellt und können dann für die Zugriffe verwendet werden.

Azure AD ist ein Teil der Microsoft Azure Plattform und kann von Unternehmen als Service gebucht werden.

Microsoft Lösungen wie Microsoft 365 nutzt Azure AD als Grundlage für das Identity Management, um den Zugriff auf die Service wie z.B. Microsoft Teams, Sharepoint Online und co zu verwalten.

Das bedeutet, wenn Sie einen Microsoft 365 Tenant haben, nutzen Sie automatisch auch Azure AD.

Azure AD steht Ihnen mit verschiedenen Funktionen zur Verfügung.

Es gibt die Standard Variante. Diese können Sie durch Erweiterungen verbessern um z.B. mehr Funktionen oder eine höhere Sicherheit zu erhalten.

Lass Sie uns mal die verschiedenen Funktionen anschauen.

Azure AD Funktionen

Azure AD gibt es in 4 Varianten, die pro Benutzer dazu gebucht werden können.

- 1Kostenfrei

- 2OFFICE 365-APPS

- 3PREMIUM P1

- 4PREMIUM P2

Die grundlegenden Indentity und Zugriffsverwaltung sind in allen Varianten enthalten.

Möchten Sie mehr Funktionen haben bzw. benötigen Sie eine höhere Sicherheit, dann können Sie die Premium P1 bzw. P2 Pläne dazu buchen.

Anbei eine Tabelle mit den Funktionen, die in den entsprechen Variante enthalten sind.

KOSTENFREI | OFFICE 365-APPS | PREMIUM P1 | PREMIUM P2 | |

|---|---|---|---|---|

Grundlegende Identitäts- und Zugriffsverwaltung | Cell | Cell | Cell | Cell |

Verzeichnisobjekte1 | Objektlimit: 500.000 | Kein Objektlimit | Kein Objektlimit | Kein Objektlimit |

Einmaliges Anmelden (Single Sign-On, SSO – unbegrenzt)2 | ||||

Benutzerbereitstellung | ||||

Verbundauthentifizierung (AD FS oder Drittidentitätsanbieter) | ||||

Benutzer- und User Gruppenverwaltung (hinzufügen/aktualisieren/löschen) | ||||

Geräteregistrierung | ||||

Cloudauthentifizierung (Pass-Through-Authentifizierung, Kennworthashsynchronisierung, Nahtloses SSO) | ||||

Azure AD Connect-Synchronisierung (Erweiterung von lokalen Verzeichnissen auf Azure AD) | ||||

Self-Service-Kennwortänderung für Cloudbenutzer | ||||

Azure AD-Einbindung: Desktop-SSO und Administrator-BitLocker-Wiederherstellung | ||||

Kennwortschutz (global gesperrtes Kennwort) | ||||

Multi-Factor Authentication3 | ||||

Grundlegende Sicherheits- und Nutzungsberichte | ||||

Externe Identitäten | Cell | Cell | Cell | Cell |

Schutz und Verwaltung für Kunden und Partner | ||||

Identitäts- und Zugriffsverwaltung für Office 365-Apps | Cell | Cell | Cell | Cell |

Unternehmensbranding (Anpassung von An- und Abmeldeseiten, Zugriffsbereich) | Cell | |||

Self-Service-Kennwortzurücksetzung für Cloudbenutzer | Cell | |||

Service Level Agreement (SLA) | Cell | |||

Gerätezurückschreibung (bidirektionale Synchronisierung von Geräteobjekten zwischen lokalen Verzeichnissen und Azure) | Cell | |||

Premium-Features | Cell | Cell | Cell | Cell |

Kennwortschutz (benutzerdefiniert gesperrtes Kennwort) | Cell | Cell | ||

Kennwortschutz für Windows Server Active Directory (global und benutzerdefiniert gesperrtes Kennwort) | Cell | Cell | ||

Self-Service-Kennwortzurücksetzung/-änderung/-entsperrung mit lokalem Rückschreiben | Cell | Cell | ||

Gruppenzugriffsverwaltung | Cell | Cell | ||

Microsoft Cloud App Discovery4 | Cell | Cell | ||

Azure AD-Einbindung: Automatische MDM-Registrierung und Anpassung lokaler Administratorrichtlinien | Cell | Cell | ||

Azure AD-Einbindung: Self-Service-BitLocker-Wiederherstellung, Enterprise State Roaming | Cell | Cell | ||

Erweiterte Sicherheits- und Nutzungsberichte | Cell | Cell | ||

Hybrididentitäten | Cell | Cell | ||

Anwendungsproxy | Cell | Cell | ||

Nutzer-CAL für Microsoft Identity Manager5 | Cell | Cell | ||

Connect Health6 | Cell | Cell | ||

Erweiterte Verwaltung des Gruppenzugriffs | Cell | Cell | ||

Dynamische Gruppen | Cell | Cell | ||

Delegierung der Berechtigungen für Gruppenerstellung | Cell | Cell | ||

Benennungsrichtlinie für Gruppen | Cell | Cell | ||

Gruppenablauf | Cell | Cell | ||

Verwendungsrichtlinien | Cell | Cell | ||

Standardklassifizierung | Cell | Cell | ||

Bedingter Zugriff | Cell | Cell | Cell | Cell |

Bedingter Zugriff basierend auf Gruppe, Standort und Gerätestatus | Cell | Cell | ||

Integration von Azure Information Protection | Cell | Cell | ||

Eingeschränkter SharePoint-Zugriff | Cell | Cell | ||

Nutzungsbedingungen (für spezifischen Zugriff) | Cell | Cell | ||

Multi-Factor Authentication mit bedingtem Zugriff | Cell | Cell | ||

Integration von Microsoft Cloud App Security | Cell | Cell | ||

Integration von Drittanbieterpartnern für die Identitätsgovernance | Cell | Cell | ||

Identity Protection | Cell | Cell | Cell | Cell |

Erkennung von Sicherheitsrisiken und gefährdeten Konten | Cell | Cell | Cell | |

Untersuchung von Risikoereignissen | Cell | Cell | Cell | |

Risikobasierte Richtlinien für bedingten Zugriff | Cell | Cell | Cell | |

Identity Governance | Cell | Cell | Cell | |

Privileged Identity Management (PIM) | Cell | Cell | Cell | |

Zugriffsüberprüfungen | Cell | Cell | Cell | |

Berechtigungsverwaltung | Cell | Cell | Cell |

Grundlegend kann Azure AD in folgenden 3 Kategorien aufgeteilt werden.

- 1Grundlegenden Funktionen

- 2Erweiterte Funktionen + erweiterte Sicherheit für End User

- 3Erweiterte Funktionen + erweiterte Sicherheit für Administratoren

Aleksej KUsnir

IT-Trainer-

Meiner Meinung nach, wenn die erweiterten Funktionen für End User nicht zur Verfügung stehen, sollten zumindest die Zugriffe der Administratoren auf dem höchsten Level sein.

OK lassen Sie und gemeinsam anschauen, wie Unternehmen Azure AD oft verwenden und für was.

Azure AD für Unternehmen

Ich möchte Ihnen mit diesen 3 Beispielen den Einsatz von Azure AD im Unternehmen darstellen.

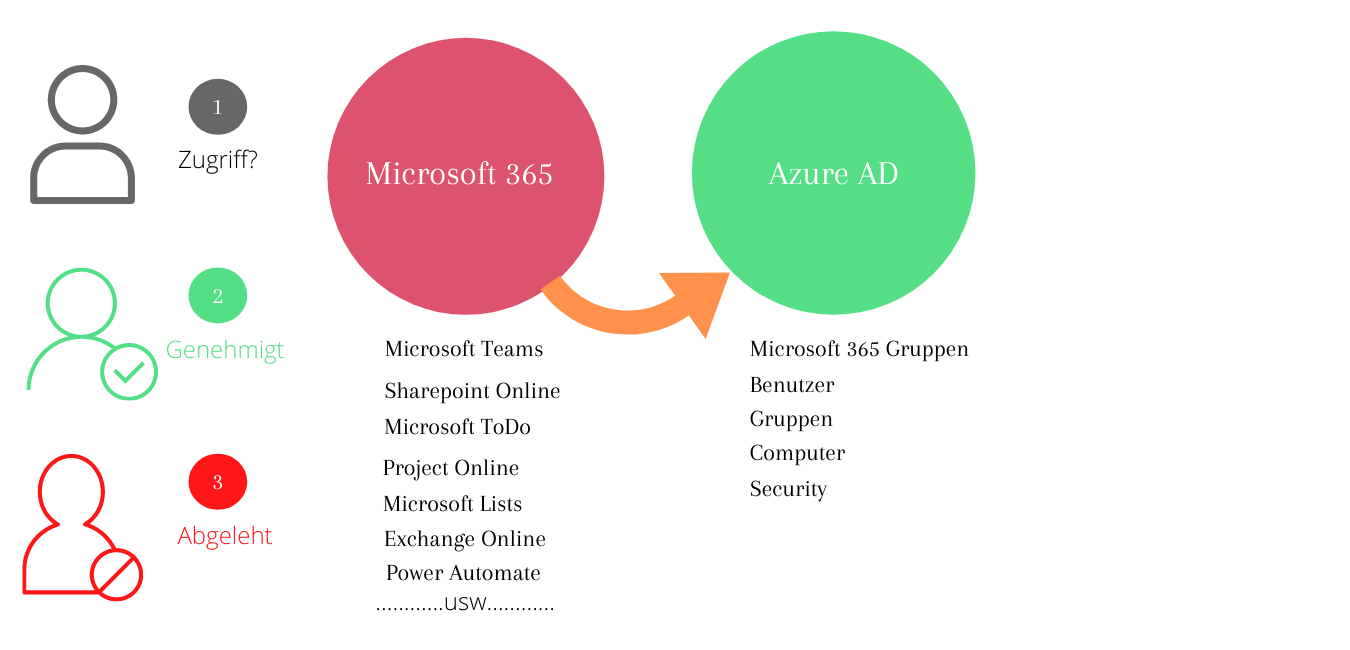

Der wohl häufigste Grund das Sie Azure AD nutzen und dies absichern sollten, ist das Sie Microsoft 365 Services wie z.B. Microsoft Teams oder Sharepoint Online usw. verwenden.

Beispiel 1: Azure AD und Microsoft 365 Services

Microsoft 365 Services verwendet Azure AD allgemein dargestellt in 2 Bereichen.

- 1Um Benutzer zu authentifizieren

- 2Um Microsoft 365 Gruppen (früher Office 365 Gruppen) in Azure AD zu erstellen.

Sie werden feststellen, wenn Sie Azure AD verwenden das es verschiedene Art von Gruppen gibt.

Die Integration mit Azure AD ist extrem, so werden z.B. automatisch Azure AD Gruppen erstellt, wenn Sie bestimmte Services in Microsoft 365 nutzen. Dabei kann dies auch ein normaler Benutzer sein, der diesen Service verwenden.

Umso wichtiger ist es, dass Sie sich hier Regeln festlegen und diese in Microsoft 365 bzw. Azure AD integrieren.

Lassen Sie und mal ein Beispiel anschauen.

Ich zeige Ihnen wie ein normaler Benutzer ein Service in Microsoft Teams verwendet und dabei automatisch Azure AD nutzt.

Ok, lassen Sie und ein zweites Beispiel anschauen.

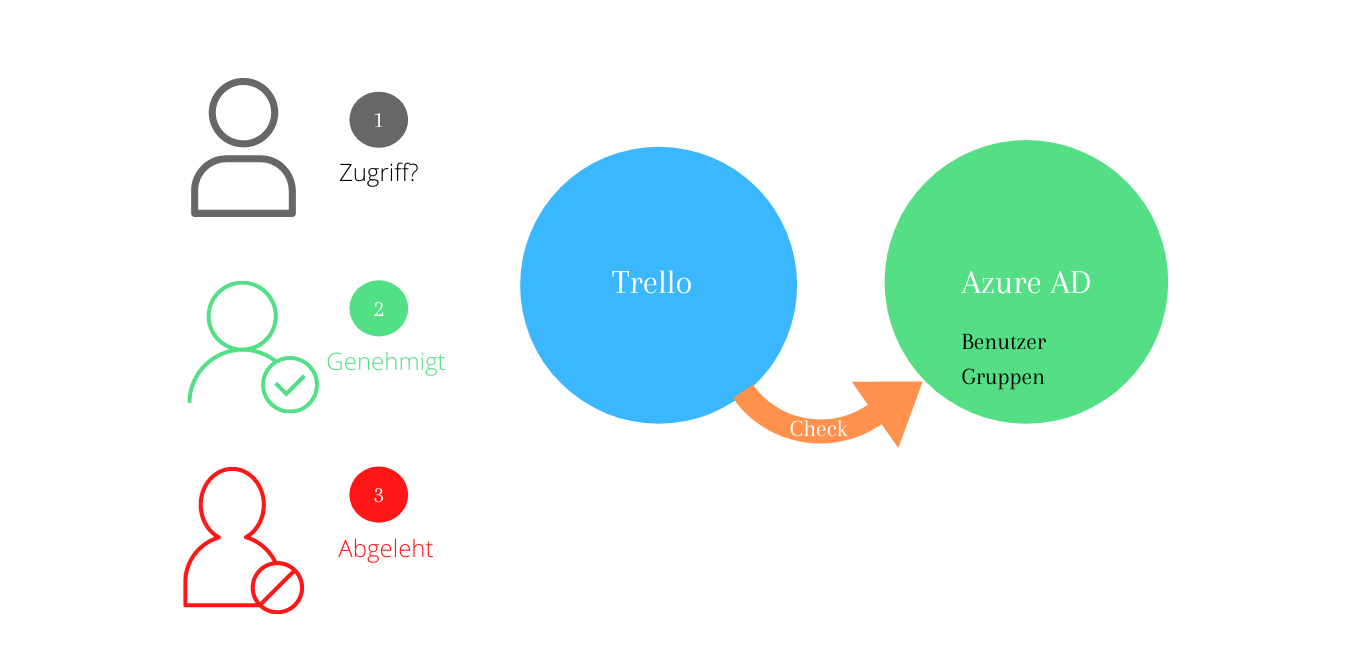

Beispiel 2: Third Party Anwendungen authentifizieren

In diesem Beispiel nutzen Sie Azure AD, damit Ihre Benutzer sich mit Ihrem Azure AD Account gegenüber einer Third Party Cloud Lösungen authentifizieren. Also eine Anwendung, die keine Cloudlösung von Microsoft ist.

Sprich, Sie gewähren die Zugriffe auf die Applikation über Azure AD. Somit müssen Sie keine zusätzlichen Benutzer in der Applikation pflegen. Bei einer Cloud Anwendung geht das noch, was ist, wenn Sie aber mehrere Cloud Anwendungen für Ihre Benutzer zur Verfügung stellen?

Nehmen wir doch als Beispiel die Cloud Anwendung Trello.

Sie können natürlich für jeden Benutzer eigenen eigenen Account in Trello erstellen, aber wir möchten ja das der Benutzer sich mit seinem Azure AD Account anmeldet.

Dabei ermöglichen wir nicht nur die Anmeldung, sondern auch ein SSO (Single-Sign-On).

Das heißt, wenn der Benutzer sich einmal mit seinem Azure AD Account eingeloggt hat z.B. um ein Microsoft 365 Services zu nutzen, dann muss er nicht erneut seien Zugangsdaten eingeben um Trello zu verwenden.

Anbei ein Tutorial von Microsoft um SSO mit Azure AD und Trello zu integrieren.

Lassen Sie mich Ihnen zeigen, wie das in der Praxis am Beispiel von Trello aussieht:

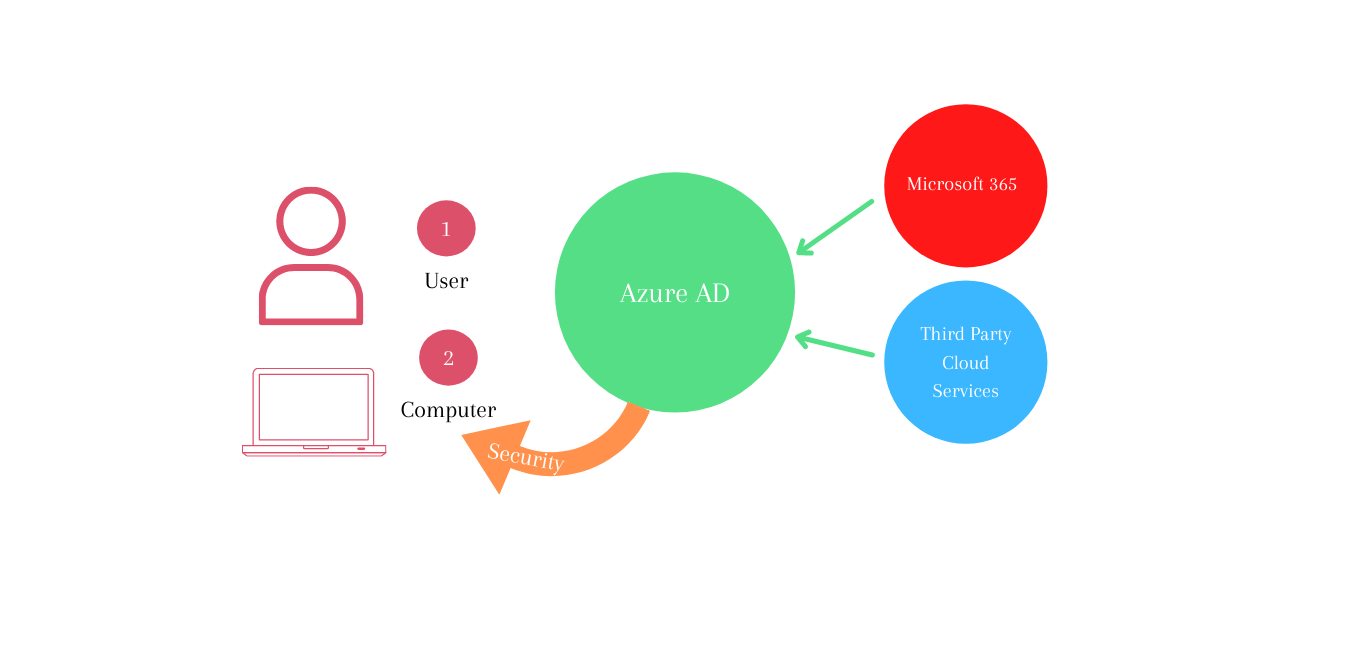

Beispiel 3: Benutzer und Computeranmeldung statt Active Directory

Nun, jetzt haben Sie Azure etwas kennengelernt und wir gehen mal einen Schritt weiter.

Ich bin letztes Jahr gebeten worden ein Projekt durchzudürfen, in dem das Active Directory durch Azure AD ersetzt werden soll.

Vorweg: In diesem Projekte konnten wir erfolgreich Azure AD als die einzige Identity Plattform integrieren, so das Active Directory abgeschaltet werden konnte.

Ja es ist einiges zu tun und es muss viel beachtet werden und NEIN es ist nicht überall momentan möglich und sinnvoll Active Directory komplett zur Azure AD zu ersetzen.

Aber wenn die Unternehmensstruktur es erlaubt, dann geht es.

Die meisten Unternehmen verwenden Azure AD als Ergänzung zu Active Directory in einer Hybrid Umgebung.

Lassen Sie uns das mal kurz in der Praxis anschauen, wenn sowohl der Computer als auch der Benutzer in Azure AD registriert sind.

Benutzer und Computeranmeldung über Azure AD durchführen

Anbei die Schritte die ich durchgeführt habe um den Computer und den Acount in Azure AD bereitzustellen.

Das Vorgehen beinhaltet nur die Grundlegenden Schritte ohne Sicherheitseinstellungen.

- 1Benutzer in Azure AD erstellen

- 2Computer zu Azure AD Join

- 3Am Computer mit einem Azure AD Account anmelden.

Schauen wir uns doch die Schritte im Detail an.

Azure AD mit PowerShell administrieren

Sie können Computer auch mithilfe von PowerShell ins Azure AD aufnehmen. Anbei ein Tutorial von uns zu Azure AD mit PowerShell verwalten.

Lernen Sie Azure AD in Ihrem Unternehmen effizient einzusetzen.

In unseren Schulungen zeig ich Ihnen wie Sie Azure AD in der Praxis einsetzen und wie Sie IT-Services wie Microsoft 365 schützen.

Hi, ich bin IT-Berater & Trainer für Microsoft Technologien seit über 12 Jahren. Dieses Wissen aus der Praxis gebe Ihnen gerne in Blogs, Artikel und Schulungen weiter.

IT-Trainer